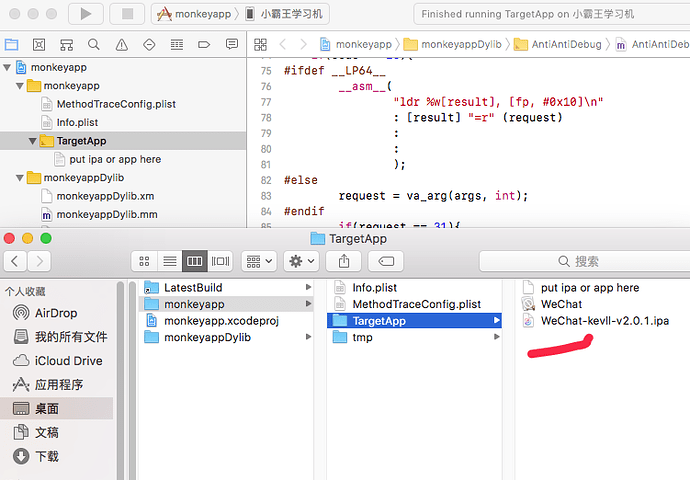

show in finder 放入目标ipa文件,你放的文件是哪里来的?

是从你的github上下载的MonkeyDev/Resource/TargetApp的

那是我故意放的例子啊,例子默认就是那个界面怎么了?

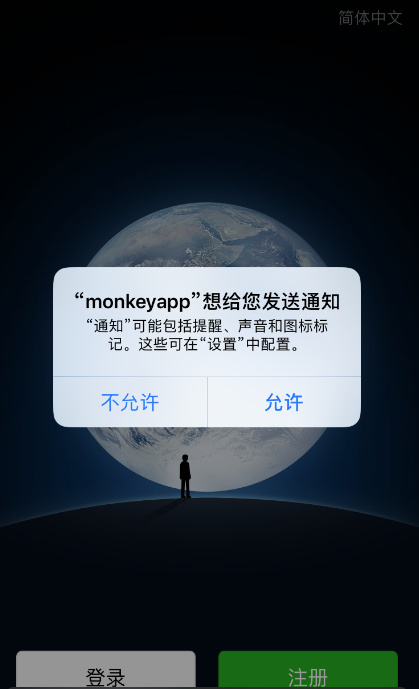

例子成功是这个界面

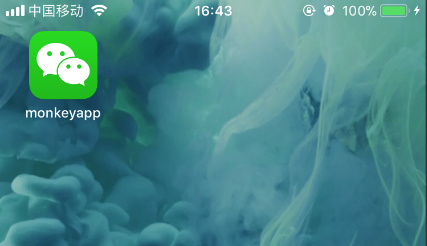

而这个界面是另一个例子

好吧,多谢啦,我应该多找几个文件测试一下的

你自己从pp助手下个越狱的ipa看下就知道了

没越狱的设备通过pp助手下载的APP好像都不是越狱的APP,我试试其他办法,谢谢你

把手机拔掉,点击越狱应用下载

666,解答太周到了

1 个赞

已经弄好了,

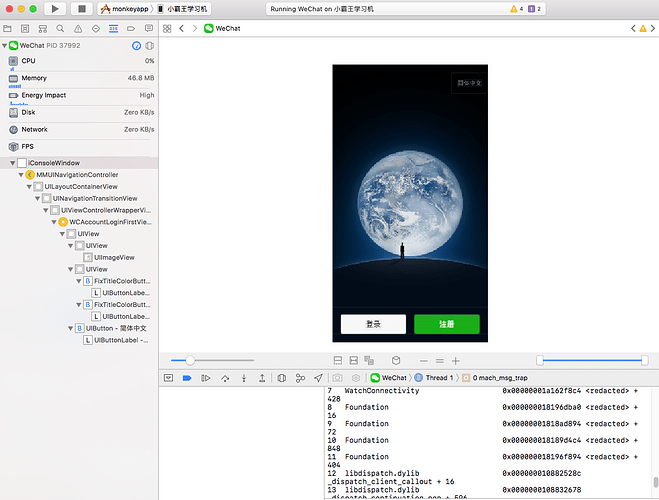

你好,我看了好几遍你的文章《越狱插件Xcode调试》通过MonkeyDev创建Logos Tweak和CaptainHook项目在非越狱设备上调试越狱应用时,发现Xcode可以查看越狱应用UI界面的一些信息,但是Tweak项目并没有像文章中的两张图片一样进入断点,这是因为我Tweak项目配置不正确,还是因为非越狱设备的缘故?

1 个赞

这个是越狱设备用的

二维码失效了,还可以拉一下我吗

repo readme 有

那么为什么不编辑原帖的图片指向GitHub版呢

MDCycriptManager* manager = [MDCycriptManager sharedInstance];

[manager loadCycript:NO];

NSError* error;

NSString* result = [manager evaluateCycript:@"var oldm = {};HookMessage(CustomViewController, @selector(showChangeLog:), function(log) { NSLog('hooked by monkeydev!!!');return oldm->call(this,log); }, oldm);" error:&error];

NSLog(@"result: %@", result);

if(error.code != 0){

NSLog(@"error: %@", error.localizedDescription);

}

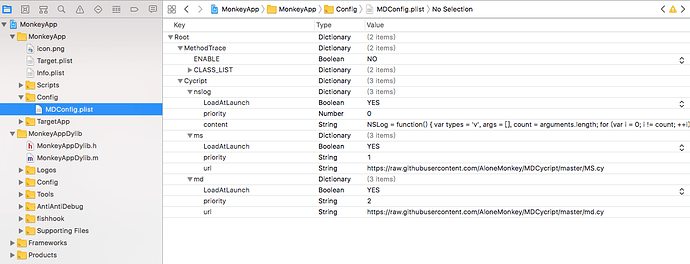

直接通过evaluateCycript执行cy脚本,可以指定默认加载,也可以动态下发脚本。